Motor de ciber telemetría y arquitectura de detección y respuesta como servicio

Especializados en la mejor gestión para reducir las vulnerabilidades en entornos digitales.

Descripción

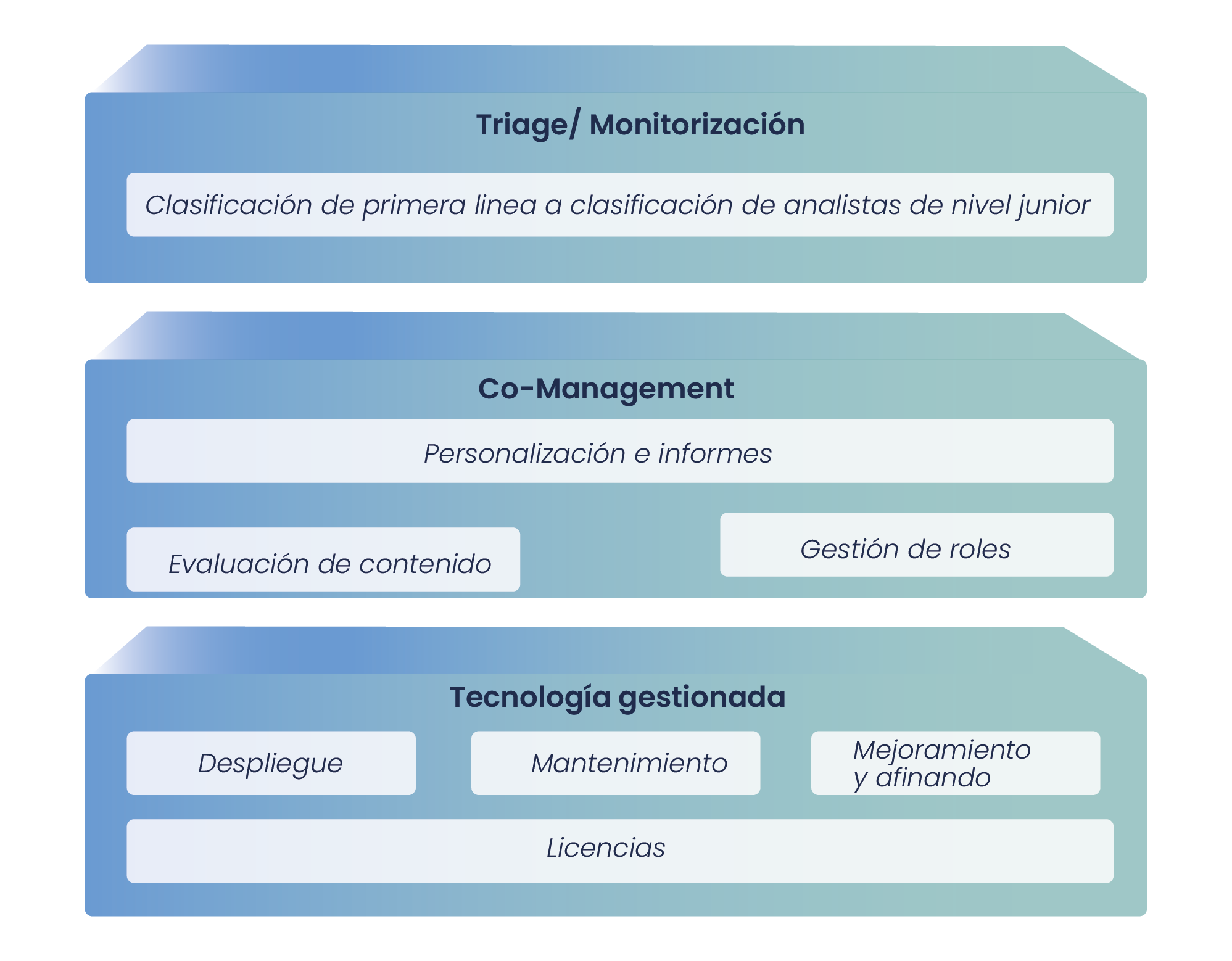

Servicios dearquitectura de detección y respuesta

El Motor de Ciber Telemetría y Arquitectura de Detección y Respuesta es un enfoque avanzado que combina la recopilación, análisis y correlación de datos en tiempo real con estrategias de respuesta efectiva ante incidentes de seguridad. Este sistema integra tecnologías de telemetría con herramientas de detección y respuesta para proporcionar una visibilidad completa de los activos, actividades y amenazas dentro de una organización.

Retos

La evolución acelerada de las amenazas cibernéticas y la mayor complejidad de los entornos digitales demandan una actualización constante de sus herramientas y enfoques generando desafíos constantes en el ámbito de la ciberseguridad

Falta de visibilidad integral

Muchas organizaciones no tienen una vista completa de sus redes, endpoints, aplicaciones y entornos en la nube, lo que dificulta identificar amenazas y actividades sospechosas.

Sobrecarga de datos y alertas

Los equipos de seguridad enfrentan un volumen abrumador de datos y alertas, muchas de las cuales son falsos positivos, por lo que la priorización de amenazas verdaderas es un desafío.

Tiempo prolongado de detección y respuesta

La detección tardía de amenazas o una respuesta lenta permiten que los ataques se propaguen, comprometan sistemas críticos y generen daños significativos a la organización.

Identificación de amenazas avanzadas

Los ataques sofisticados, como el ransomware y las APTs, emplean tácticas evasivas para eludir los controles de seguridad tradicionales y operar sin ser detectados.

Falta de coordinación entre herramientas y equipos

Las soluciones de seguridad fragmentadas y los equipos aislados dificultan la coordinación efectiva ante incidentes.

Brechas en la remediación automática

Depender de respuestas manuales a incidentes ralentiza la reacción y reduce la eficiencia, lo que da tiempo a las amenazas para evolucionar y volverse más peligrosas.

Dificultad para adaptarse a amenazas en evolución

Las amenazas cibernéticas cambian constantemente, por lo que las defensas estáticas resultan insuficientes para garantizar la seguridad.

Falta de visibilidad integral

Muchas organizaciones no tienen una vista completa de sus redes, endpoints, aplicaciones y entornos en la nube, lo que dificulta identificar amenazas y actividades sospechosas.

Sobrecarga de datos y alertas

Los equipos de seguridad enfrentan un volumen abrumador de datos y alertas, muchas de las cuales son falsos positivos, por lo que la priorización de amenazas verdaderas es un desafío.

Tiempo prolongado de detección y respuesta

La detección tardía de amenazas o una respuesta lenta permiten que los ataques se propaguen, comprometan sistemas críticos y generen daños significativos a la organización.

Identificación de amenazas avanzadas

Los ataques sofisticados, como el ransomware y las APTs, emplean tácticas evasivas para eludir los controles de seguridad tradicionales y operar sin ser detectados.

Falta de coordinación entre herramientas y equipos

Las soluciones de seguridad fragmentadas y los equipos aislados dificultan la coordinación efectiva ante incidentes.

Brechas en la remediación automática

Depender de respuestas manuales a incidentes ralentiza la reacción y reduce la eficiencia, lo que da tiempo a las amenazas para evolucionar y volverse más peligrosas.

Dificultad para adaptarse a amenazas en evolución

Las amenazas cibernéticas cambian constantemente, por lo que las defensas estáticas resultan insuficientes para garantizar la seguridad.

Casos de Uso

Ofrecemos visibilidad integral en tiempo real de todos los activos y su exposición. Identificamos brechas de seguridad antes de que sean explotadas, utilizando herramientas avanzadas para mapear y monitorizar continuamente todos los activos, incluidos los desconocidos. Nuestro inventario dinámico con metadatos actualizados permite evaluar y priorizar riesgos de manera efectiva

-

Caso 1

Visibilidad integral y seguridad en tiempo real

Solución

El motor de telemetría recopila datos en tiempo real de todo el ecosistema digital, ofreciendo una visión unificada para mapear la superficie de ataque y detectar brechas de seguridad proactivamente.

Resultado

Permite obtener una visión completa y en tiempo real de todo el entorno digital, lo que permite identificar y mitigar vulnerabilidades antes de que se conviertan en amenazas críticas.

-

Caso 2

Priorización de alertas

Solución

Mediante inteligencia artificial, machine learning y reglas predefinidas, nuestra solución utiliza algoritmos avanzados de análisis y correlación para filtrar datos irrelevantes, reducir el ruido y priorizar alertas críticas, mejorando la detección y respuesta ante amenazas.

Resultado

Priorización de alertas, permitiendo una respuesta ágil y focalizada a lo que es realmente importante para la seguridad de la organización.

-

Caso 3

Detección y respuesta ante incidentes ágil

Solución

Detecta anomalías en tiempo real y activa respuestas automatizadas, como la contención de incidentes o el aislamiento de sistemas comprometidos, reduciendo el tiempo promedio de detección (MTTD) y respuesta (MTTR).

Resultado

Minimiza la propagación de incidentes y protege la infraestructura crítica. Optimiza la gestión de incidentes, permitiendo una actuación rápida que aísla de forma proactiva los sistemas comprometidos y evita que los ataques se extiendan a otros activos o áreas de la red.

-

Caso 4

Identificación de amenazas avanzadas

Solución

Analiza patrones de comportamiento y utiliza ciberinteligencia para identificar actividades maliciosas incluso si no se han visto antes. Detecta amenazas basadas en técnicas y tácticas documentadas en marcos como MITRE ATT&CK.

Resultado

Detección y neutralización de amenazas antes de que causen daño, comprendiendo en profundidad las técnicas y tácticas de los atacantes para facilitar una respuesta precisa y contextualizada, generando protección continua que minimiza el tiempo de exposición y reduce el impacto potencial de los ataques.

-

Caso 5

Coordinación eficiente entre herramientas y equipos

Solución

Integra múltiples herramientas de seguridad en un sistema centralizado, permitiendo la orquestación fluida de detección y respuesta. Además, facilita la comunicación y el trabajo colaborativo entre los equipos de TI y seguridad.

Resultado

Reduce la duplicación de esfuerzos y permite aprovechar mejor tanto la tecnología como el talento humano. También, promueve la toma de decisiones informada y coordinada, fortaleciendo la postura de seguridad general.

-

Caso 6

Remediación automática segura y efectiva

Solución

Automatiza respuestas como la revocación de accesos, el parcheo de vulnerabilidades y la contención de amenazas en tiempo real, reduciendo la dependencia de la intervención humana y agilizando la remediación.

Resultado

Reduce el tiempo de respuesta ante incidentes y la posibilidad de errores, garantizando una aplicación consistente de las medidas de seguridad.

-

Caso 7

Adaptación ante amenazas en evolución

Solución

Utiliza aprendizaje automático para actualizar continuamente los modelos de detección. Se adapta a amenazas emergentes mediante simulaciones, pruebas de penetración continuas y análisis predictivos.

Resultado

Permite identificar amenazas emergentes con mayor precisión, reduciendo falsos positivos y optimizando la respuesta. Fortalece la postura de seguridad y minimiza la carga operativa mediante automatización eficiente.

Contacto

La ciberseguridad no espera, y tú tampoco deberías. En A3Sec, estamos listos para ayudarte a convertir tu empresa en antifrágil, fortaleciendo cada aspecto de tu modelo de ciberseguridad contra las amenazas actuales y futuras.

Nuestros squads especializados están aquí para diseñar una estrategia personalizada que se adapte a tus necesidades únicas.

Rellena nuestro formulario y uno de nuestros agentes se pondrá en contacto contigo lo antes posible