Gestión de la Exposición y Superficie de Ataque

Especializados en la mejor gestión para reducir las vulnerabilidades en entornos digitales.

Descripción

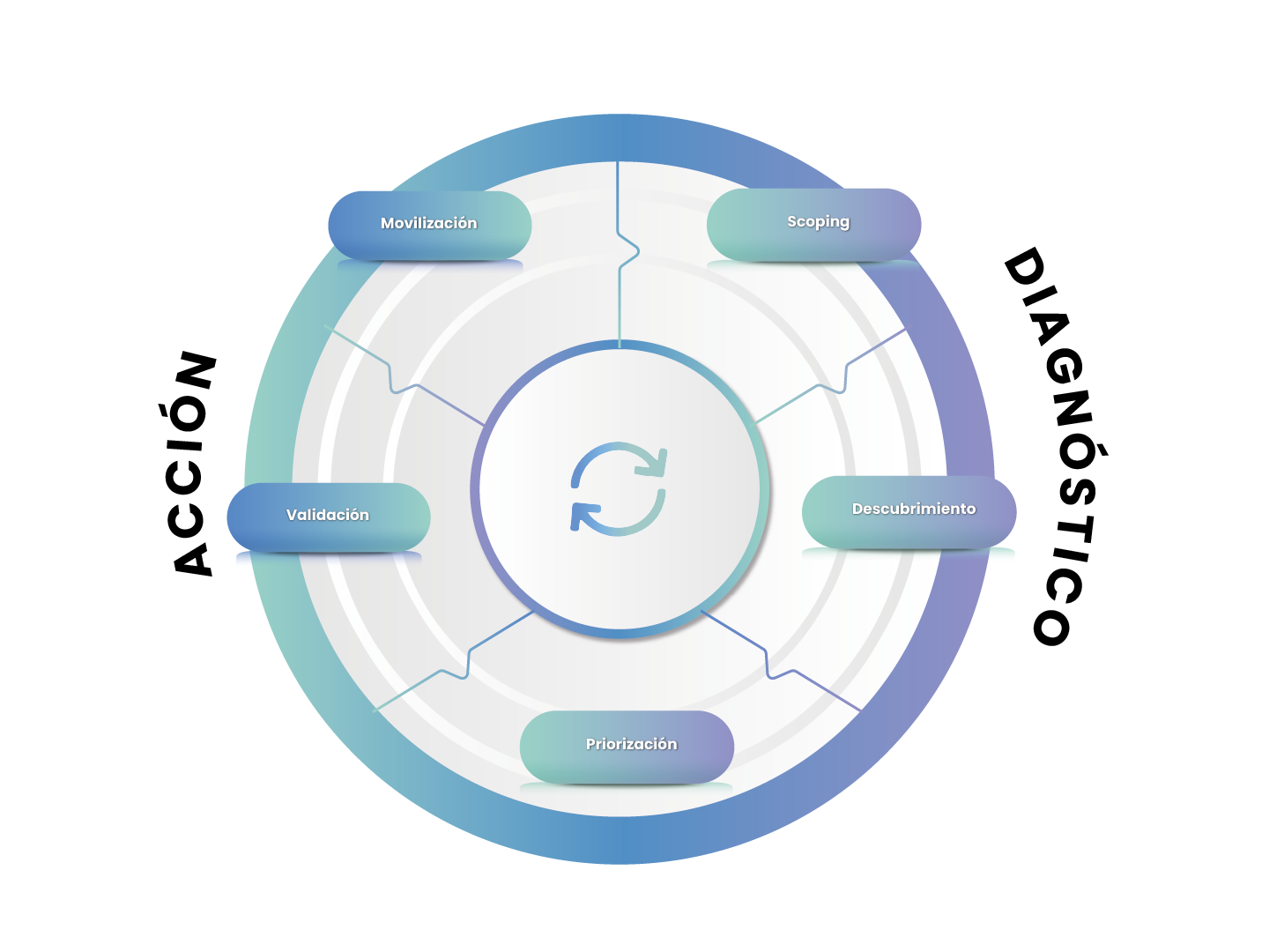

Continuous ThreatExposure Management (CTEM)

CTEM es una estrategia innovadora y dinámica para la gestión proactiva de amenazas de ciberseguridad en una organización. A través de un enfoque estructurado y continuo, permite identificar, priorizar, validar y mitigar riesgos de manera eficiente, garantizando una protección integral frente a amenazas en constante evolución.

Este servicio combina tecnologías avanzadas de evaluación de vulnerabilidades, inteligencia de amenazas y simulaciones de ataques reales para ofrecer una visión clara y priorizada de los riesgos más críticos. Al implementar CTEM, las empresas pueden fortalecer su ciberseguridad, minimizar brechas de seguridad y proteger sus activos más valiosos frente a ciberataques.

Retos

La evolución acelerada de las ciber amenazas y la mayor complejidad de los entornos digitales demandan una actualización constante de sus herramientas y enfoques generando desafíos constantes en el ámbito de la ciberseguridad.

Superficie de ataque en expansión y exposición a amenazas

La digitalización y el auge de la nube e IoT amplían la superficie de ataque, dificultando su visibilidad y aumentando la exposición de los activos a las ciberamenazas.

Priorización y validación ineficiente de vulnerabilidades

Con miles de vulnerabilidades identificadas regularmente, las organizaciones enfrentan dificultades para decidir cuáles abordar primero, especialmente si carecen de procesos efectivos para validar si estas pueden ser explotadas en un entorno real.

Dificultades en la gestión continua de riesgos y amenazas

Los modelos tradicionales de gestión de riesgos suelen ser estáticos y dependen de enfoques puntuales en lugar de ser continuos, lo que los hace insuficientes para abordar amenazas dinámicas y limita la capacidad de las organizaciones para adaptarse a un panorama cambiante.

Comunicación ineficiente y tiempo prolongado de remediación

Los equipos de seguridad a menudo enfrentan dificultades para comunicar riesgos y coordinar acciones de remediación, haciendo que las vulnerabilidades permanezcan sin resolver durante largos periodos.

Incapacidad para adaptarse a amenazas emergentes

Las organizaciones necesitan adaptarse a un panorama de amenazas en constante evolución.

Cumplimiento y reportes regulatorios

Cumplir con normativas de ciberseguridad y demostrar una gestión adecuada de riesgos puede ser un desafío.

Superficie de ataque en expansión y exposición a amenazas

La digitalización y el auge de la nube e IoT amplían la superficie de ataque, dificultando su visibilidad y aumentando la exposición de los activos a las ciberamenazas.

Priorización y validación ineficiente de vulnerabilidades

Con miles de vulnerabilidades identificadas regularmente, las organizaciones enfrentan dificultades para decidir cuáles abordar primero, especialmente si carecen de procesos efectivos para validar si estas pueden ser explotadas en un entorno real.

Dificultades en la gestión continua de riesgos y amenazas

Los modelos tradicionales de gestión de riesgos suelen ser estáticos y dependen de enfoques puntuales en lugar de ser continuos, lo que los hace insuficientes para abordar amenazas dinámicas y limita la capacidad de las organizaciones para adaptarse a un panorama cambiante.

Comunicación ineficiente y tiempo prolongado de remediación

Los equipos de seguridad a menudo enfrentan dificultades para comunicar riesgos y coordinar acciones de remediación, haciendo que las vulnerabilidades permanezcan sin resolver durante largos periodos.

Incapacidad para adaptarse a amenazas emergentes

Las organizaciones necesitan adaptarse a un panorama de amenazas en constante evolución.

Cumplimiento y reportes regulatorios

Cumplir con normativas de ciberseguridad y demostrar una gestión adecuada de riesgos puede ser un desafío.

Casos de Uso

Ofrecemos visibilidad integral en tiempo real de todos los activos y su exposición. Identificamos brechas de seguridad antes de que sean explotadas, utilizando herramientas avanzadas para mapear y monitorizar continuamente todos los activos, incluidos los desconocidos. Nuestro inventario dinámico con metadatos actualizados permite evaluar y priorizar riesgos de manera efectiva.

-

Caso 1

Visibilidad integral y gestión proactiva de activos

Solución

Ofrecemos una visión integral y en tiempo real de todos los activos y su nivel de exposición.

Identificamos brechas en la infraestructura y aplicaciones antes de que sean explotadas.

Utilizamos herramientas avanzadas de descubrimiento para mapear y monitorizar continuamente todos los activos, incluidos los desconocidos.

Integramos un inventario dinámico con metadatos actualizados que permite evaluar y priorizar riesgos de forma efectiva. -

Caso 2

Gestión eficiente de vulnerabilidades

Solución

Implementamos soluciones automatizadas de ataques y ejercicios manuales de Red Teaming para confirmar la explotabilidad de las amenazas.

Proveemos un análisis detallado del impacto potencial y la capacidad de respuesta del equipo de seguridad.

Priorizamos vulnerabilidades según el contexto, impacto potencial y probabilidad de explotación.

Facilitamos un enfoque basado no solo en riesgos, sino en inteligencia y negocio, para optimizar los recursos disponibles. -

Caso 3

Gestión dinámica y adaptativa de riesgos y amenazas

Solución

Implementamos una gestión continua y adaptativa del riesgo.

Monitorizamos constantemente el entorno de amenazas para ajustar las defensas en tiempo real.

Ofrecemos un servicio continuo que asegura una evaluación constante de amenazas y la adaptación del alcance según la evolución de los riesgos.

Diseñamos un plan de madurez progresiva para integrar la seguridad como un proceso iterativo y escalable. -

Caso 4

Optimización de flujos de comunicación y remediación

Solución

Mejoramos los flujos de trabajo de remediación mediante la automatización y priorización.

Reducimos significativamente el tiempo de exposición al riesgo.

Establecemos flujos de comunicación claros y procesos definidos para priorizar y gestionar amenazas.

Facilitamos la movilización de equipos mediante asignación de responsabilidades, plazos claros y herramientas de seguimiento. -

Caso 5

Anticipación y adaptación ante amenazas emergentes

Solución

Utilizamos ciberinteligencia para identificar amenazas emergentes y ajustar estrategias proactivamente.

Permitimos realizar simulaciones y análisis predictivos para anticiparse a nuevos riesgos. -

Caso 6

Cumplimiento regulatorio

Solución

Generamos reportes automatizados y detallados que cumplen con estándares regulatorios.

Ayudamos a las organizaciones a demostrar su preparación y compromiso con la ciberseguridad.

Recursos

Contacto

La ciberseguridad no espera, y tú tampoco deberías. En A3Sec, estamos listos para ayudarte a convertir tu empresa en antifrágil, fortaleciendo cada aspecto de tu modelo de ciberseguridad contra las amenazas actuales y futuras.

Nuestros squads especializados están aquí para diseñar una estrategia personalizada que se adapte a tus necesidades únicas.

Rellena nuestro formulario y uno de nuestros agentes se pondrá en contacto contigo lo antes posible