Detección y contenciónde incidentes

Especializados en la mejor gestión para reducir las vulnerabilidades en entornos digitales.

Descripción

Servicios dedetección y contención de incidentes

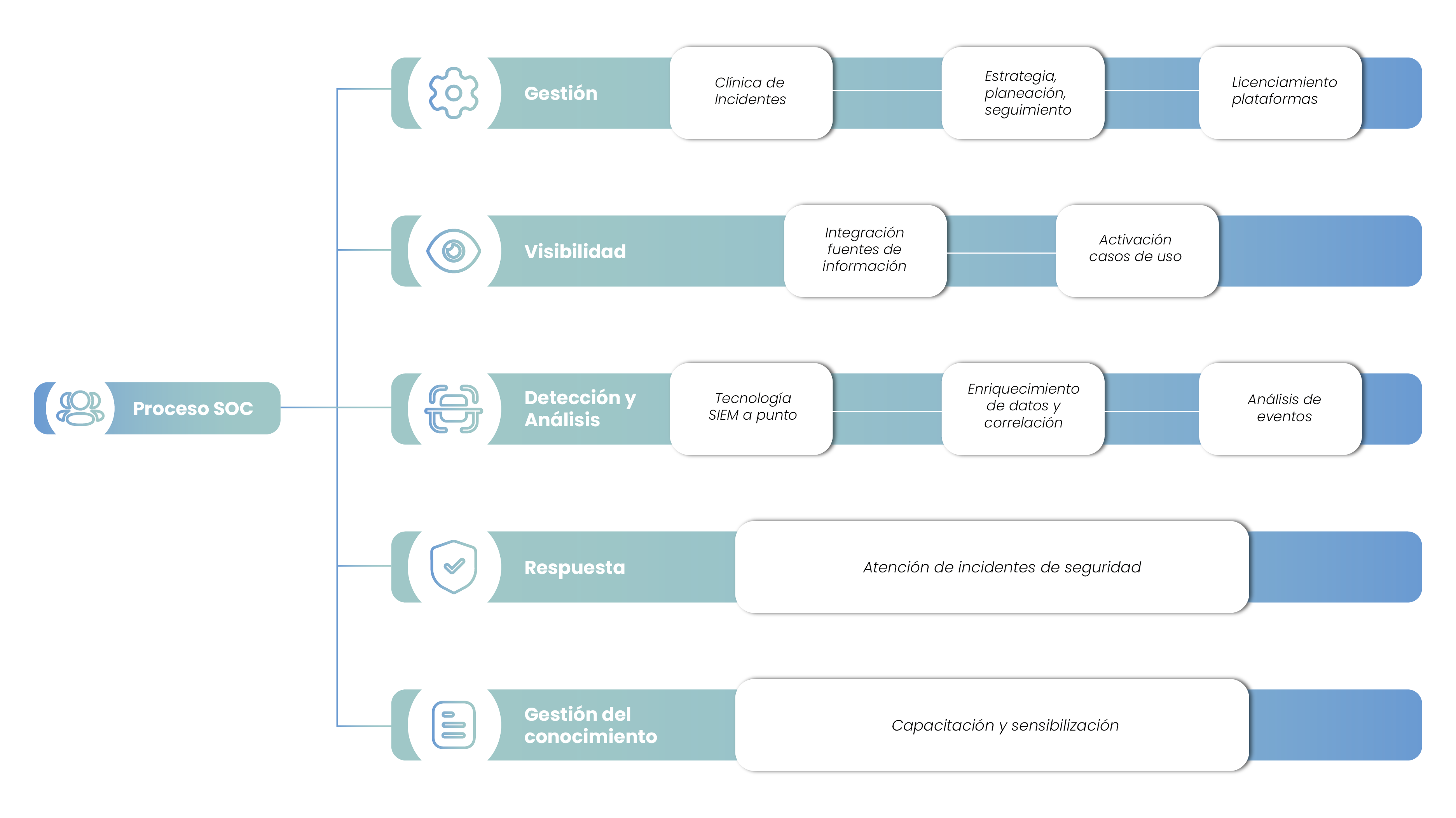

Nuestros Servicios de Detección y Contención de Incidentes combinan tecnología avanzada, procesos estructurados y equipos especializados para identificar y contener ciberataques antes de que impacten significativamente las operaciones de las organizaciones. Su eficacia se refleja en indicadores clave como el Tiempo Medio de Detección (MTTD) y el Tiempo Medio de Respuesta (MTTR), que demuestran la rapidez en detectar y resolver incidentes, garantizando mayor disponibilidad y seguridad.

Retos

La evolución acelerada de las amenazas cibernéticas y la mayor complejidad de los entornos digitales demandan una actualización constante de sus herramientas y enfoques generando desafíos constantes en el ámbito de la ciberseguridad

Sobrecarga de alertas de seguridad

Las herramientas de seguridad generan grandes volúmenes de alertas, muchas de las cuales son falsos positivos, los cuáles dificultan la identificación de las amenazas reales ya materializadas.

Tiempo prolongado de detección de amenazas

Las amenazas pueden permanecer sin detectar durante semanas o meses, aumentando su impacto potencial.

Propagación rápida de los ataques

Las amenazas, como el ransomware o los ataques laterales, se expanden rápidamente por la red si no se contienen a tiempo.

Amenazas sofisticadas y evasivas

Los atacantes utilizan tácticas avanzadas, como ransomware y ataques fileless, que evaden los controles de seguridad tradicionales.

Gestión desorganizada de los eventos e incidentes de seguridad

Los ciberataques pueden interrumpir operaciones críticas, causando pérdidas financieras y de reputación. Adicionalmente, muchas organizaciones carecen de procesos estructurados para escalar y reaccionar a incidentes, lo que lleva a retrasos en la contención.

Falta de recursos especializados

Muchas organizaciones no cuentan con personal de ciberseguridad capacitado o suficiente para manejar incidentes complejos.

Sobrecarga de alertas de seguridad

Las herramientas de seguridad generan grandes volúmenes de alertas, muchas de las cuales son falsos positivos, los cuáles dificultan la identificación de las amenazas reales ya materializadas.

Tiempo prolongado de detección de amenazas

Las amenazas pueden permanecer sin detectar durante semanas o meses, aumentando su impacto potencial.

Propagación rápida de los ataques

Las amenazas, como el ransomware o los ataques laterales, se expanden rápidamente por la red si no se contienen a tiempo.

Amenazas sofisticadas y evasivas

Los atacantes utilizan tácticas avanzadas, como ransomware y ataques fileless, que evaden los controles de seguridad tradicionales.

Gestión desorganizada de los eventos e incidentes de seguridad

Los ciberataques pueden interrumpir operaciones críticas, causando pérdidas financieras y de reputación. Adicionalmente, muchas organizaciones carecen de procesos estructurados para escalar y reaccionar a incidentes, lo que lleva a retrasos en la contención.

Falta de recursos especializados

Muchas organizaciones no cuentan con personal de ciberseguridad capacitado o suficiente para manejar incidentes complejos.

Casos de Uso

Ofrecemos visibilidad integral en tiempo real de todos los activos y su exposición. Identificamos brechas de seguridad antes de que sean explotadas, utilizando herramientas avanzadas para mapear y monitorizar continuamente todos los activos, incluidos los desconocidos. Nuestro inventario dinámico con metadatos actualizados permite evaluar y priorizar riesgos de manera efectiva

-

Caso 1

Optimización y priorización de alertas de seguridad

Solución

Desarrollamos casos de uso orientados a TTP’s de acuerdo al contexto de los clientes, brindando procesos de testeo y calidad al momento de desplegarlos a producción, garantizando así la reducción de falsos positivos desde su inicio.

La estrategia de Clínica de Incidentes aborda la problemática de la fatiga de alertas desde los frentes estratégico y operativo, permitiendo reducir adecuadamente los riesgos asociados a esta situación.

Resultado

Filtración y priorización de las alertas, utilizando algoritmos avanzados de correlación e inteligencia contextual.

Se reduce el ruido operativo para que los equipos se concentren en las amenazas más críticas.

-

Caso 2

Monitorización proactiva y contención rápida de amenazas

Solución

Proporcionamos una monitorización continua en tiempo real, utilizando inteligencia artificial y herramientas avanzadas para identificar rápidamente actividades anómalas.

Implementamos medidas de contención inmediata, como el aislamiento de segmentos de red o el cierre de procesos maliciosos.

Resultado

Reducción del tiempo promedio de detección (MTTD), minimizando la exposición al riesgo.

Limita el alcance del ataque antes de que comprometa más sistemas.

-

Caso 3

Detección avanzada con inteligencia y automatización

Solución

Trabajamos para alcanzar la madurez de los procesos de detección, para así evaluar la capacidad de las operaciones de seguridad para identificar anomalías. Para ello tenemos en cuenta la calidad y volumen de los datos recopilados, y las capacidades de interpretación y análisis de diferentes tipos de datos.

Implementamos estrategias para detección que abordan frentes como la recopilación, análisis, priorización y contextualización de amenazas que puedan impactar una organización. Posteriormente mediante la aplicación de metodologías como MaGma, gestionamos y administramos la implementación de nuevos casos de uso, asociando TTPs, ampliando la visibilidad y cobertura en los procesos de detección.

Aplicamos la hiper automatización para lograr el mapeo automatizado de las operaciones de seguridad, cobertura de amenazas de día cero y modelado de amenazas, reduciendo el MTTD de las operaciones de seguridad.

Resultado

Detección de amenazas sofisticadas mediante análisis de comportamientos y patrones anómalos.

Aplicación de frameworks como MITRE ATT&CK para identificar tácticas y técnicas utilizadas por los atacantes.

-

Caso 4

Orquestación y respuesta ágil a incidentes de seguridad

Solución

Actuamos eficientemente con personal especializado, brindando recomendaciones para contener y mitigar actividades que pueden ser precursoras de un incidente de seguridad, asegurando que los sistemas críticos vuelvan a estar operativos lo antes posible.

Resultado

Desarrollo e implementación de acciones automáticas y manuales (playbooks) para contener amenazas, como el aislamiento de dispositivos comprometidos o el bloqueo de usuarios maliciosos. -

Caso 5

Soporte especializado y continuo en ciberseguridad

Solución

Brindan acceso a expertos en ciberseguridad 24/7 para gestionar incidentes críticos.

Resultado

Complementa los equipos internos de las organizaciones con servicios especializados, como investigación y contención avanzada.

Recursos

De grafos a seguridad: Aprendizaje automático para la detección de anomalías en sistemas de ciberseguridad

Contacto

La ciberseguridad no espera, y tú tampoco deberías. En A3Sec, estamos listos para ayudarte a convertir tu empresa en antifrágil, fortaleciendo cada aspecto de tu modelo de ciberseguridad contra las amenazas actuales y futuras.

Nuestros squads especializados están aquí para diseñar una estrategia personalizada que se adapte a tus necesidades únicas.

Rellena nuestro formulario y uno de nuestros agentes se pondrá en contacto contigo lo antes posible