¿Qué es el Threat Hunting?

Durante mucho tiempo, y todavía hoy en día, en muchas entidades se ha tenido y tiene una concepción reactiva respecto a la detección de amenazas. Este tipo de actividad tiene lugar a través de la monitorización habitual que se realiza desde los centros de operaciones de seguridad (SOC) basada en la detección por medio de alertas de seguridad.

Sin embargo, se ha comprobado que, debido a la aparición de nuevos actores criminales usando técnicas cada vez más sofisticadas y la complejidad de los entornos IT, esta aproximación no es suficiente. Por ello es necesario y conveniente la adopción de una actitud proactiva frente a la detección de amenazas que permita reducir el tiempo durante el cual un atacante permanece inadvertido desde su acceso inicial (dwell time) así como el impacto asociado.

De esta forma, el Threat Hunting se define como una actividad proactiva e iterativa que busca señales de compromiso dentro del entorno de la organización con el objetivo de reducir el dwell time minimizando el impacto tras sufrir una posible brecha de seguridad.

|

|

|

Proactiva

|

iterativa

|

¿Qué NO es el Threat Hunting?

A veces las actividades realizadas durante un ejercicio de Threat Hunting se confunden o mezclan con las actividades realizadas por otras especialidades.

- Threat Hunting ≠ Threat Intelligence: Las actividades relacionadas con el CTI se centran en la recolección de datos e información que permitan proporcionar un mejor entendimiento de las amenazas a las que se enfrenta la organización mejorando su postura de seguridad. Por ello, esta información suele servir en muchas ocasiones como punto de partida para la realización de un ejercicio de Threat Hunting.

- Threat Hunting ≠ Incident Response: pese a que los conocimientos técnicos necesarios son similares y las personas que realizan una muchas veces pueden estar involucradas en las otras, se tratan de dos actividades totalmente diferentes. A partir de la definición de una hipótesis, durante el ejercicio de threat Hunting se pretende descubrir actividad fraudulenta que confirme la hipótesis planteada. De ser así habrá ocasiones en los que tras una investigación en profundidad se determine que se ha producido un compromiso declarando un incidente de seguridad e iniciando el plan de respuesta a incidentes.

¿En qué consiste un ejercicio de Threat Hunting?

El Threat Hunter parte de la premisa de que se ha producido una brecha de seguridad asumiendo que los atacantes se encuentran dentro del entorno corporativo. En base a esto dará comienzo una investigación por la cual se buscará validar dicha hipótesis a través de las fuentes de datos del entorno IT que disponga. De forma generalista, dentro del proceso de threat hunting podemos definir las fases mostradas en la siguiente imagen.

- Creación de la hipótesis: se define la hipótesis sobre la que se va a trabajar durante todo el ejercicio y la cual se va a intentar confirmar en base a los datos recabados.

- Preparación del ejercicio: en primer lugar, se define el objetivo y alcance del ejercicio. Una vez definidos estos parámetros, se determinan y preparan las fuentes de datos e información necesarias para la realización del ejercicio.

- Hunting: se ejecuta el Hunt en base a la hipótesis planteada.

- Análisis e investigación de los resultados: se analizan los resultados obtenidos tras la ejecución del ejercicio. En esta fase puede ser necesario realizar investigaciones más en profundidad en caso de que haya indicios de la existencia de un posible incidente de seguridad.

- Reporting: informe de resultados con las evidencias, medidas y propuestas a las que se haya llegado tras la realización del ejercicio.

¿Y ahora qué?

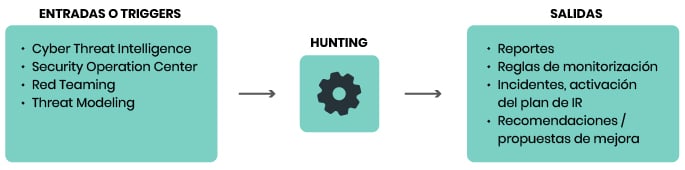

Pese a que el objetivo principal del Threat Hunting es el descubrimiento de posibles actividades fraudulentas no detectadas hasta el momento, este no es el único valor que puede aportar a la seguridad. Por otra parte, las sinergias con el resto de las áreas de seguridad son múltiples. La siguiente imagen muestra una propuesta de pipeline con sus respectivos elementos que pueden iniciar un ejercicio de hunting (triggers) y sus múltiples aportes de valor a modo de salidas.

La generación de una hipótesis de Threat Hunting puede venir ocasionada por múltiples razones, algunas de ellas:

- Cyber Threat Intelligence. A partir de un reporte o feeds de inteligencia. Por ejemplo; análisis de malware, aparición de nuevas vulnerabilidades (ZeroDay), etc.

- Monitorización. Como resultado de una gestión o actuación realizada desde el SOC a partir de la cual se descubre, por ejemplo, una nueva técnica.

- Red Teaming. Tras un ejercicio de red team algunas de las TTPs serán detectadas por el SOC. Sin embargo, es probable que ciertas actividades no, por lo que se puede llevar a cabo un ejercicio de Threat Hunting con el objetivo de descubrirlas y mejorar la postura de seguridad.

- Thread Modeling. En base a las amenazas identificadas se pueden diseñar ejercicios de Threat Hunting que focalicen en dichos aspectos.

- Otros. Conocimiento experto, ejercicios de caja, etc.

Los resultados obtenidos durante un ejercicio de threat hunting pueden variar en función del ejercicio añadiendo distintos elementos que aporten valor sobre la postura de seguridad.

- Reportes. Informes con el análisis de los resultados obtenidos respecto al ejercicio de Threat Hunting realizado.

- Reglas de detección. Tras la finalización del ejercicio, en caso de que la detección de la hipótesis estudiada cumpla con unos parámetros de precisión y exactitud definidos, proposición de reglas de detección para su monitorización en el SOC.

- Activación del plan de respuesta a incidentes. En caso de que la investigación realizada confirme la existencia de un incidente de seguridad.

- Recomendaciones. A raíz del ejercicio de Threat Hunting, muchas veces es posible generar propuestas de mejora relativas a malas prácticas descubiertas durante la investigación.

.jpg?width=352&name=A3S_BLOG_NOV_1_V1-02%20(1).jpg)